اگر دستگاهی ناشناس مانند لپتاپ یا گوشی موبایل به هات اسپات داده همراه شما متصل شود، میتواند تمام دادههای ارزشمند شما را بدون اطلاع شما مصرف کند. خوشبختانه، بیشتر گوشیهای هوشمند اندرویدی به شما این امکان را میدهند تا دستگاههای متصل به هات اسپات خود را شناسایی کنید. حتی میتوانید دسترسی آنها را نیز مسدود کنید تا از دادههای خود محافظت کنید.

- مطالب مرتبط:

- چگونه از گوشی اندروید خود به عنوان وبکم استفاده کنیم

- آموزش استفاده از Phone Link برای ویندوز و گوشیهای اندروید

نحوه مشاهده دستگاههای متصل به هات اسپات گوشی اندروید

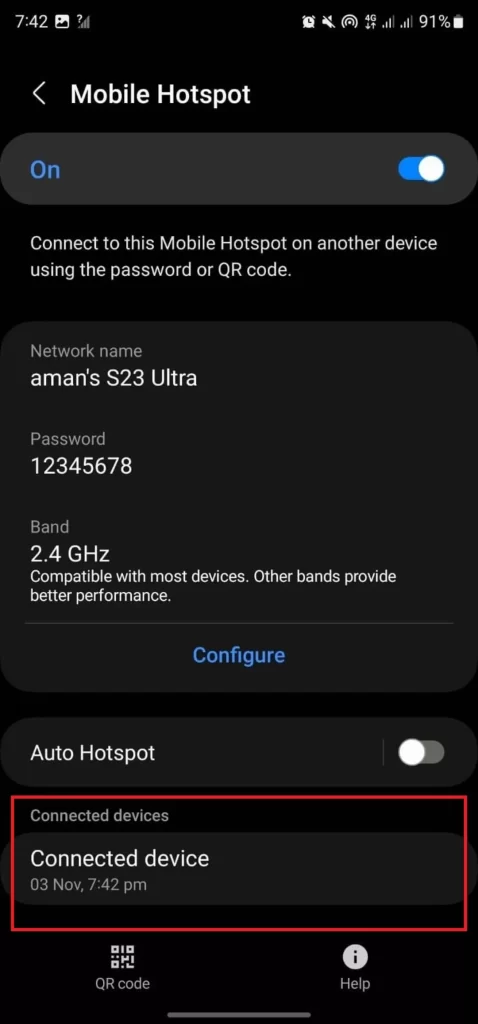

برای مشاهده تعداد دستگاههایی که به هات اسپات تلفن همراه اندروید شما متصل هستند، مراحل زیر را دنبال کنید:

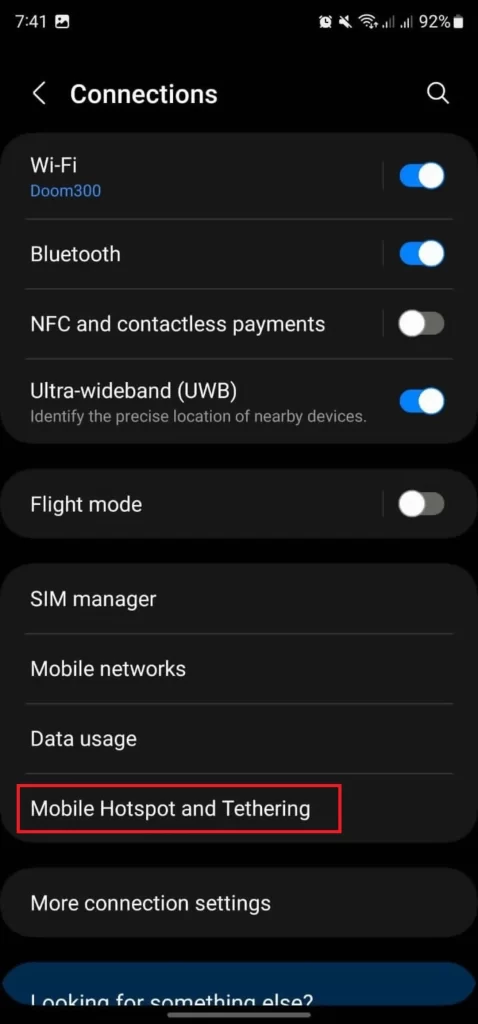

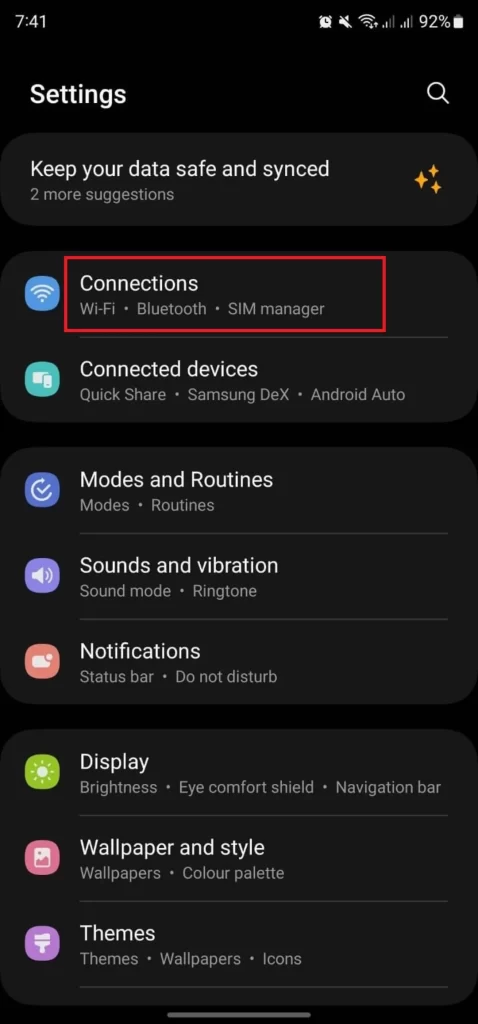

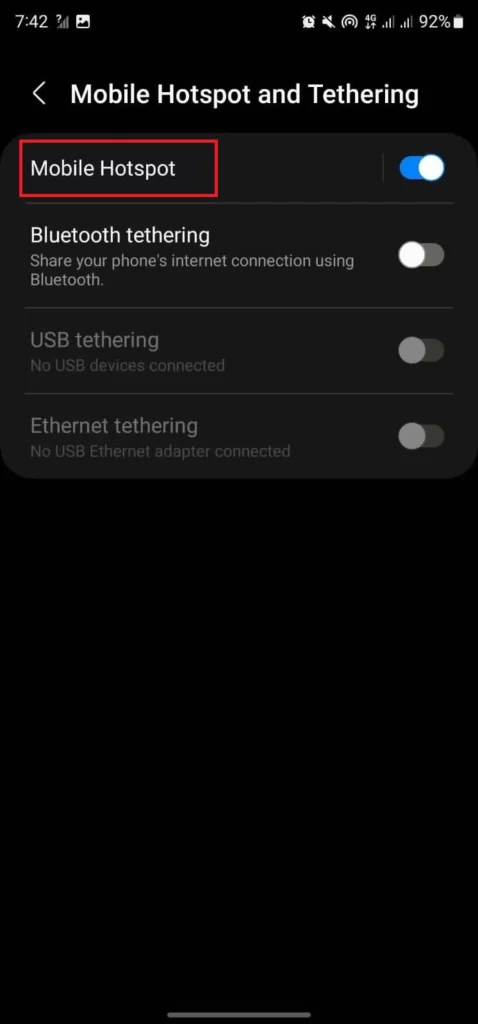

- ابتدا تنظیمات گوشی خود را باز کنید و در بخش Connections به Mobile Hotspot and Tethering بروید.

توجه داشته باشید که این راهنما با استفاده از رابط کاربری گوشیهای سامسونگ تهیه شده است. ممکن است مراحل در دیگر گوشیهای اندرویدی کمی متفاوت باشند. اگر از طریق منوی تنظیمات نتوانستید به بخش هات اسپات دسترسی پیدا کنید، در صفحه اصلی انگشت خود را از بالا به پایین بکشید و در تنظیمات سریع روی آیکون هات اسپات چند ثانیه نگه دارید تا مستقیماً وارد این بخش شوید.

نکته دیگری که باید به آن توجه کنید این است که برخی گوشیهای اندرویدی نام دستگاههای متصل به هات اسپات را نمایش نمیدهند یا نامی که نمایش میدهند با نام واقعی دستگاهها متفاوت است. بنابراین، برای فیلتر کردن دستگاههای ناشناخته، بهتر است موقتاً اتصال اینترنت برای همه دستگاههای متصل قطع شود.

اگر دستگاه ناشناختهای را پیدا کردید که به هات اسپات شما متصل شده است، حتماً رمز عبور هات اسپات خود را تغییر دهید تا اتصال آن دستگاه قطع شود. پس از انجام این کار، میتوانید با استفاده از رمز عبور جدید، دستگاههای مورد نظر خود را دوباره به هات اسپات متصل کنید.

امیدواریم مطلب “مشاهده دستگاههای متصل به هات اسپات گوشی اندروید” برای شما مفید بوده باشد و سایر مطالب آموزشی گیماتک را نیز دنبال بفرمایید.

منبع: گیماتک

تولید محتوا کاری بسیار دشوار و زمانبر است. تیم ما برای جبران هزینهها و جهت پرداخت هزینه دستمزد تولیدکنندگان کانتنت نیاز به حمایت کاربران عزیز دارد. شما میتوانید جهت حمایت مالی از گیماتک از طریق لینک حامی باش ما به حمایت ریالی و یا ارزی سایت و تولیدکنندگان محتوای گیمینگ بپردازید.